hvv

Last Update:

Word Count:

Read Time:

Page View: loading...

HVV 测试题目:

1

echo 是一个计算机命令,它可以基于 TCP 协议,服务器就在 TCP 端口 7 检测有无消息,如果使用 UDP 协议,基本过程和 TCP 一样,检测的端口也是 7。 是路由也是网络中最常用的数据包,可以通过发送 echo 包知道当前的连接节点有那些路径,并且通过往返时间能得出路径长度。

ping 用于确定本地主机是否能与另一台主机成功交换 (发送与接收) 数据包,再根据返回的信息,就可以推断 TCP/IP 参数是否设置正确,以及运行是否正常、网络是否通畅等。Ping 命令可以进行以下操作 [3] :

①通过将 ICMP(Internet 控制消息协议)回显数据包发送到计算机并侦听回显回复数据包来验证与一台或多台远程计算机的连接。

②每个发送的数据包最多等待一秒。

③打印已传输和接收的数据包数。

需要注意的是,Ping 成功并不一定就代表 TCP/IP 配置正确,有可能还要执行大量的本地主机与远程主机的数据包交换,才能确信 TCP/IP 配置的正确性。如果执行 ping 成功而网络仍无法使用,那么问题很可能出在网络系统的软件配置方面,ping 成功只保证当前主机与目的主机间存在一条连通的物理路径

2

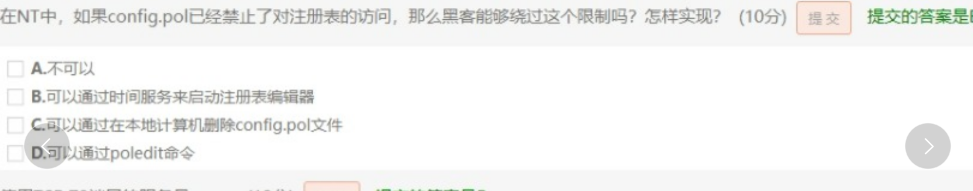

Microsoft Windows NT 是微软发布的操作系统,NT 就是 new technology 的意思,我们通常叫 windows NT 位 ie 的内核,注意,不是发行版本 (向 win10,win7 的叫法),每个发行版本对应一个 ie 内核, 以上的 windows NT10.0 就是 ie 的内核版本,

微软成立的 20 年间已推出 21 个 Windows NT 操作系统。

3

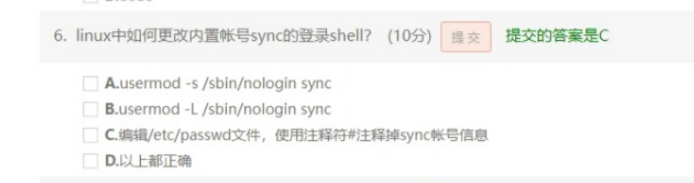

(70 条消息) linux 创建用户,添加及修改 shell_@Hmily@的博客 -CSDN 博客_linux 用户 shell

拒绝服务攻击

常见的几种拒绝服务类攻击(DoS) - superfox - 博客园 (cnblogs.com)

常见拒绝服务攻击总结 - Z-fadeaway - 博客园 (cnblogs.com)

ping of death:

在因特网上,ping of death 是一种畸形报文攻击,方法是由攻击者故意发送大于 65535 字节的 ip 数据包给对方。 TCP/IP 的特征之一是碎裂;它允许单一 IP 包被分为几个更小的数据包。

ICMP 的回送请求和应答报文通常是用来检查网路连通性,对于大多数系统而言,发送 ICMP echo request 报文的命令是 ping ,由于 ip 数据包的最大长度为 65535 字节。而 ICMP 报头位于数据报头之后,并与 ip 数据包封装在一起,因此 ICMP 数据包最大尺寸不超过 65535 字节利用这一规定,可以向主机发动 ping of death 攻击。ping of death 攻击 是通过在最后分段中,改变其正确的偏移量和段长度的组合,使系统在接收到全部分段并重组报文时总的长度超过了 65535 字节,导致内存溢出,这时主机就会出现内存分配错误而导致 TCP/IP 堆栈崩溃,导致死机!

L0phtCrack:

L0phtCrack 是在 NT 平台上使用的口令审计工具。它能通过保存在 NT 操作系统中 cryptographic hashes 列表来破解用户口令的。通常为了安全起见,用户的口令都是在经过加密之后保存在 hash 列表中的。这些敏感的信息如果被攻击者获得,他们不仅可能会得到用户的权限,也可能会得到系统管理员的权限。这后果将不堪设想。L0phtCrack 可通过各种不同的破解方法对用户的口令进行破解。

TCP session hijacking:

TCP 会话劫持是通过受保护网络对用户会话的安全攻击。会话劫持的最常见方法称为 IP 欺骗,即攻击者使用源路由的 IP 数据包将命令插入到网络上两个节点之间的活动通信中,并将其伪装成经过身份验证的用户之一。这种类型的攻击是可能的,因为身份验证通常仅在 TCP 会话开始时完成。

另一种类型的会话劫持被称为中间人攻击,攻击者使用嗅探器可以观察设备之间的通信并收集传输的数据。

Teardrop:

Teardrop 攻击是一种拒绝服务攻击。是基于 UDP 的病态分片数据包的攻击方法,其工作原理是向被攻击者发送多个分片的 IP 包(IP 分片数据包中包括该分片数据包属于哪个数据包以及在数据包中的位置等信息),某些操作系统收到含有重叠偏移的伪造分片数据包时将会出现系统崩溃、重启等现象。

HOOK

对于 Window 系统, 它是建立在事件驱动机制上. 整个系统都是通过消息传递实现的.

hook(钩子)是一种特殊的消息处理机制, 它可以监视系统或者进程中的各种事件消息, 截获发往目标窗口的消息并进行处理

(70 条消息) HOOK API 技术_桑来 93 的博客 -CSDN 博客_hookapi

Autoruns

Autoruns for Windows 是 Mark Russinovich 和 Bryce Cogswell 开发的一款软件,它能用于显示在 Windows 启动或登录时自动运行的程序,并且允许用户有选择地禁用或删除它们,例如那些在“启动”文件夹和注册表相关键中的程序。此外,Autoruns 还可以修改包括:Windows 资源管理器的 Shell 扩展(如右键弹出菜单)、IE 浏览器插件(如工具栏扩展)、系统服务和设备驱动程序、计划任务等多种不同的自启动程序。

Autoruns 作为 Sysinternals Suite(故障诊断工具套装)的一部分,可运行于 Windows XP、Windows Server 2003 和更高版本的 Windows 操作系统。该软件还包括一个相同功能的命令行版本 Autorunsc,可以把结果报表以 CSV 格式输出。

RootkitRevealer

RootkitRevealer 是一种高级 rootkit 检测实用工具。 它在 WINDOWS XP (32 位) 和 Windows Server 2003 (32 位) 上运行,其输出列出了注册表和文件系统 API 差异,这些差异可能指示存在用户模式或内核模式 rootkit。 RootkitRevealer 成功检测许多永久性 rootkit,包括 AFX、Vanquish 和 HackerDefender (注意:RootkitRevealer 不打算检测未尝试隐藏其文件或注册表项的 rootkit) 。

什么是 Rootkit?

术语 rootkit 用于描述恶意软件(包括病毒、间谍软件和特洛伊木马)试图从间谍软件阻止程序、防病毒和系统管理工具中隐藏其存在的机制和技术。 有几个 rootkit 分类取决于恶意软件是否在重新启动后运行,以及它是否在用户模式或内核模式下执行。

chkrootkit

chkrootkit 是一种在本地检查 rootkit 迹象的工具。它包含:

chkrootkit:检查系统二进制文件是否有 rootkit 修改的 shell 脚本。

ifpromisc.c:检查接口是否处于混杂模式。

chklastlog.c:检查最后一个日志的删除。

chkwtmp.c:检查 wtmp 删除。

check_wtmpx.c:检查 wtmpx 删除。(仅限 Solaris)

chkproc.c:检查 LKM 木马的迹象。

chkdirs.c:检查 LKM 木马的迹象。

字符串.c:快速和肮脏的字符串替换。

chkutmp.c:检查 utmp 删除。

listDLLS

List DLL 是一个实用程序,用于报告加载到进程中的 DLL。您可以使用它列出加载到所有进程中的所有 DLL、特定进程或列出加载了特定 DLL 的进程。List DLL 还可以显示 DLL 的完整版本信息(包括其数字签名),并可用于扫描进程中的未签名 DLL。

ISS

IIS 是缩写,全称 Internet Information Services (IIS, 互联网信息服务), 是由微软公司提供的基于运行 Microsoft Windows 的互联网基本服务。

IIS 是指 World Wide Web server 服务,IIS 是一种 Web(网页)服务组件,专业的说,IIS 可以赋予一部主机电脑一组以上的 IP 地址,而且还可以有一个以上的域名作为 Web 网站。 . 做过服务器配置的都应该知道 IIS. . 制作好了网站怎么才能让别人浏览,就是通过网站服务器来实现的。IIS 只是网站服务器的一种而已。

IIS 5.0 是用于 Windows 2000 Server 系列服务器的网络和应用程序服务器。它是建立 Internet /Intranet 的基本组件之一。IIS 5.0 也是允许在 Internet/Intranet 上发布信息的 Web 服务器。IIS 通过超文本传输协议(HTTP)传输信息,还可配置 IIS 以提供文件传输协议(FTP)和其他服务,如 NNTP 服务、SMTP 服务等。

IIS 就相当于把你的机器变成一个服务器用来浏览网页。

后记:

IIS 服务器 HTTP 状态码:

(70 条消息) IIS 7.0、IIS 7.5 和 IIS 8.0 中的 HTTP 状态代码_kufeiyun 的博客 -CSDN 博客

IIS 默认安装后,默认用户名是 IUSR_XXX(XXX 是主机名)

除了通过修改 HTTP 500 的错误页面信息外,另一种方式是自定义脚本错误信息(70 条消息) linux iis 错误,IIS 错误响应消息以及如何屏蔽_冰鬼的博客 -CSDN 博客

缺省

缺省即默认的意思。例如缺省的 HTTP 端口是 (80)。

缺省是一种计算机术语,指在无决策者干预情况下,对于决策或应用软件、计算机程序的系统参数的自动选择。默认选项的设计可以在用户不须决策的状况下就可以基础地使用上述的软件与程序。

unix 系统日志

常见端口表

(70 条消息) 常用端口对照表(经典)_iteye_10989 的博客 -CSDN 博客

嗅探器

Tcpdump、wireshark、windump 需要 winpcap 支持

NAI Sniffer 不需要 winpcap(libcap)支持

包过滤系统

包过滤技术的原理,它的作用、优点以及局限性! - 新闻公告 - 亿速云 (yisu.com)

身份认证双因素

身份认证之双因素认证 2FA - 知乎 (zhihu.com)

针对统计数据库的攻击

小查询集合大查询集攻击

中值攻击

跟踪攻击

数据库安全模型

安全模型也被称为策略表达模型,是一种对安全需求与安全策略的抽象概念模型。数据库安全模型是系统安全模望在数据库系统中的一种特殊表达形式,是安全策略在数据库系统中的表达模型,它描述了数据库系统中的安全需求与安全策略。安全策略是安全体系结构中的重要组成部分。安全策略是一组规定如何管理、保护和指派敏感信息的法律、法规和实践经验的集合。

安全策略表达模型一般分为两大类,即自主访问控制 (DAC) 和强制访问控制 (MAC)。自主访问控制中,用户对信息的访问是基于用户的鉴别和访问控制规则的确定,每个用户都要给予系统中每个访问对象的访问权限。自主访问控制模型的典型代表有 HRU 模型(Harrison、Ruzzo、Ullman 访问控制矩阵模型)、Jones 取予模型 Take-Grant 模型)、动作一一实体模型等。在强制访问控制中,系统给主体和客体分配了不同的安全标记,通过比较主体和客体的安全标记是否匹配,来决定是否允许访问。强制访问控制的典型代表有 BLP 模型(Bell-La Padula 模型)、基于角色的存取控制模型、Clark-Wilson 模型、BN 模型(Brewer Nash Chinese Wall 模型) 等。在数据库安全领域,还有 Wood 模型、Smith Winslett 模型等。

一般而言,数据库中需要满足的安全策略应该满足以下一些原则:

1. 最小特权原则

2. 最大共享原则

3. 开放系统原则和封闭系统原则